在数字化浪潮席卷全球的今天,网络与信息安全已成为各行各业数字化转型的基石。作为这一领域的核心,安全软件开发的规范与标准直接决定了最终产品的可信度与防护能力。不同行业因其业务属性、数据敏感度及监管环境的不同,对安全软件开发的要求也呈现出显著差异。本文旨在系统梳理并对比金融、医疗、工业互联网及通用互联网等关键行业的安全软件开发标准,为开发者与决策者提供清晰的指引。

一、核心标准体系概览

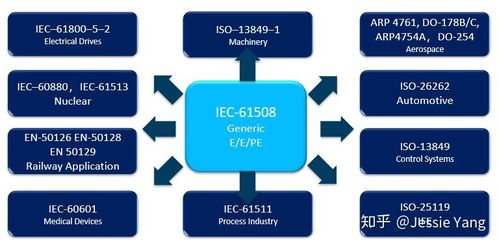

安全软件开发并非孤立存在,它通常嵌入在更广泛的安全管理体系与工程实践中。国际通用的基础框架如ISO/IEC 27001(信息安全管理体系)和ISO/IEC 15408(通用评估准则,CC)为各行业提供了基本原则。但在具体实施上,各行业衍生出了更具针对性的标准。

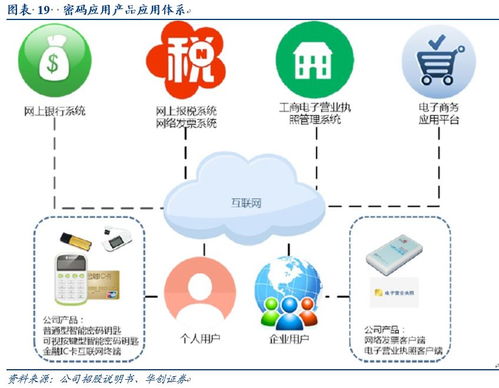

- 金融行业:以监管合规与风险控制为核心

- 核心标准:金融行业的标杆是支付卡行业数据安全标准(PCI DSS)。它虽非国家法律,但已成为全球处理银行卡信息企业的强制合规要求。其对软件开发的要求体现在严格控制对持卡人数据的访问、存储与传输,并要求在软件开发生命周期(SDLC)中嵌入安全设计。

- 特点:高度强调数据加密、访问控制与审计追踪。开发流程需严格遵循“最小权限”原则,并定期进行漏洞扫描与渗透测试。中国的《金融行业网络安全等级保护基本要求》等法规也提出了类似的高标准。

- 医疗行业:以患者隐私与生命安全为首要考量

- 核心标准:在美国,《健康保险携带和责任法案》(HIPAA) 是基石,其安全规则对保护电子受保护健康信息(ePHI)的软件提出了严格要求。IEC 62304(医疗器械软件生命周期过程) 是国际公认的针对医疗设备软件的安全与质量管理标准。

- 特点:极度重视数据保密性(患者隐私)与软件可靠性。IEC 62304根据软件可能造成的伤害风险等级(A/B/C级),规定了从需求分析、设计、实现到测试、维护的严格流程。安全开发必须包含详尽的风险管理文档。

- 工业互联网与关键基础设施:以系统韧性与物理安全为重

- 核心标准:IEC 62443系列标准 是工业自动化和控制系统(IACS)网络安全的权威框架。它明确提出了针对“产品供应商”的安全开发生命周期要求(如IEC 62443-4-1),以及对“组件”的安全技术要求(如IEC 62443-4-2)。

- 特点:强调深度防御、安全分区和异常检测。由于工业系统生命周期长且与物理世界直接交互,标准要求软件具备高可靠性、确定性响应,并能抵御高级持续性威胁(APT)。安全更新机制需考虑对连续运行的影响。

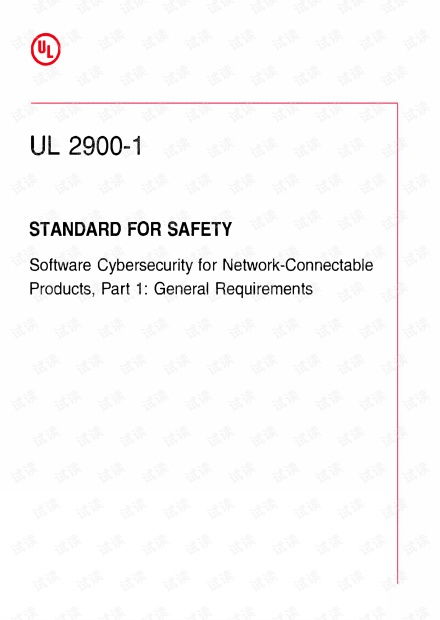

- 通用互联网与云服务:以敏捷安全与规模化防护为焦点

- 核心标准:虽然监管相对分散,但最佳实践框架影响深远。OWASP(开放Web应用安全项目) 提供的“十大安全风险”清单及其安全软件开发指南(如ASVS)是事实上的行业基准。云安全联盟(CSA)的STAR认证也对云服务提供商的安全开发实践提出了要求。

- 特点:强调将安全无缝集成到DevOps流程中,即DevSecOps。重点关注Web应用、API和移动应用的安全,推崇自动化安全测试(SAST/DAST/SCA)、威胁建模和快速漏洞修复。对数据安全的要求常围绕用户隐私法规(如GDPR)展开。

二、多维对比与趋势分析

| 对比维度 | 金融行业 (如PCI DSS) | 医疗行业 (如IEC 62304) | 工业互联网 (如IEC 62443) | 通用互联网 (如OWASP/DevSecOps) |

|--------------------|-----------------------------------|--------------------------------------|-----------------------------------|------------------------------------|

| 核心驱动力 | 强监管合规、金融风险 | 法律法规(患者隐私)、生命安全 | 系统韧性、物理安全、国家安全 | 市场信任、用户隐私、业务连续性 |

| 关注焦点 | 支付数据、交易完整性、防欺诈 | 患者数据隐私、软件可靠性、风险管理 | 过程可用性、实时性、防御纵深 | 应用层漏洞、数据泄露、服务可用性 |

| 开发流程侧重 | 严格的访问控制与审计 | 基于风险等级的全生命周期文档化流程 | 安全设计原则、供应链安全 | 敏捷集成、自动化安全测试与修复 |

| 典型技术要求 | 端到端加密、令牌化、日志审计 | 安全功能完备性、可追溯性、失效安全 | 安全分区、通信加密、异常行为监控 | 输入验证、身份认证、依赖库安全管理 |

| 合规证明方式 | 第三方审计(QSA) | 符合性声明、技术文档、监管机构审核 | 安全评估、认证 | 自我评估、第三方渗透测试、认证标志 |

发展趋势与融合:

- “左移”与持续安全:所有行业都在将安全活动更早地融入开发流程(“左移”),并追求持续监控与改进。金融和医疗行业正借鉴DevSecOps的自动化理念,以提升效率。

- 供应链安全成为共同课题:无论是Log4j事件的影响,还是对开源组件、第三方SDK的依赖,各行业标准都在加强对软件供应链的安全要求。

- 法规趋同与交叉影响:如欧盟的《网络韧性法案》(CRA)和NIST网络安全框架(CSF)等,正试图为不同行业的软件产品建立统一的基线安全要求,促使标准间相互借鉴与融合。

三、对网络与信息安全软件开发者的启示

对于从事网络与信息安全软件开发的团队而言,理解并适应多重要求是必备能力:

- 产品定位决定标准优先级:开发面向金融客户的加密工具,需深度对标PCI DSS;若开发用于工控环境的防火墙,则IEC 62443是核心指南。

- 构建弹性开发体系:应建立以安全开发生命周期(SDL/DevSecOps) 为核心,并能灵活融入特定行业附加要求的流程框架。基础的安全编码实践、威胁建模、自动化测试是通用基石。

- 重视文档与证据:在强监管行业,可审计的文档(安全需求、设计决策、测试报告)与代码本身同等重要。

- 拥抱融合与创新:关注各领域标准的最新动态,将通用最佳实践(如OWASP TOP 10)与行业特殊要求有机结合,并积极探索AI辅助安全编码、云原生安全等新兴领域。

网络与信息安全软件开发已进入一个“标准驱动、行业分化、持续融合”的新阶段。成功的开发者不仅是技术专家,也应是标准与合规的敏锐解读者,能够为特定领域锻造出既安全可靠又符合市场规则的数字化盾牌。